文章提供:图文资通组

文章来源:https://www.bnext.com.tw/article/52731/asus-hacker-supplychainattack

华硕软体更新被骇,百万用户电脑遭植入后门程式

发佈日期:2019/03/26 消息来源:数位时代

2019.03.26 by 蒋曜宇

图片来源:王郁伦摄影

俄罗斯资安公司卡巴斯基(Kaspersky)于昨日(25)表示,骇客透过华硕的软体更新伺服器在去年6月到11月间发送恶意软体,并在用户的电脑里植入后门程式,影响将近百万台电脑。由于骇客使用的是华硕的官方数位凭证,所以用户在下载时难以察觉异样。这次攻击事件在今年1月时由卡巴斯基发现,并紧急向华硕联繫告知。

难以侦查、伤害规模庞大的「供应链攻击」

这次攻击属于供应链攻击(supply-chain attack),是近年来破坏程度最严重的网路攻击型态之一。供应链攻击相当难以察觉且杀伤力大,骇客通常会透过已渗透的平台大量发送恶意程式。以华硕的案例来说,他们就是利用软体更新伺服器来进行大规模的全球性攻击。

华硕攻击事件属于供应链攻击的一种,其特色为攻击规模大,而攻击来源难以侦查。图片来源:Pixabay

卡巴斯基亚全球研究中心亚太区负责人Vitaly Kamluk表示,这个进化版的攻击事件,代表用户对国际大厂以及数位凭证的信任已不足以抵抗恶意程式的入侵。

然而,这次攻击虽影响近百万台电脑,真正在后门程式被植入后进行第二波攻击的,只有600台电脑。其他受影响的电脑,其后门程式只是维持待机状态,不会有实质影响。但仍旧有一定程度风险,毕竟远端随时有人可以启动程式,对电脑造成伤害。

卡巴斯基亚全球研究中心负责人Costin Raiu说,这是典型的供应链攻击,他们先是撒下大网逮住一大群人,再从里面找出真正的目标。然而骇客为何挑出这600个目标进行第二波攻击,第二波攻击又如何影响这600个机台,卡巴斯基表示目前还在继续调查当中,详细情形将在4月初于新加坡举办的资安大会中向外界做进一步说明。

华硕:幕后黑手是第三世界主导的骇客集团

对于这次攻击事件,华硕表示幕后黑手为特定的APT集团。APT通常由第三世界国家主导,针对全世界特定机构用户进行攻击,甚少针对一般消费用户。华硕已主动联繫遭攻击的部份用户,提供产品检测及软体更新服务,并持续追踪处理。此外,华硕并透过新的多重验证机制、端对端的密钥加密机制,以及伺服器端与用户端的软体架构更新,强化防护机制,避免入侵事件再次发生。华硕并无在声明中提及骇客集团的攻击目的。

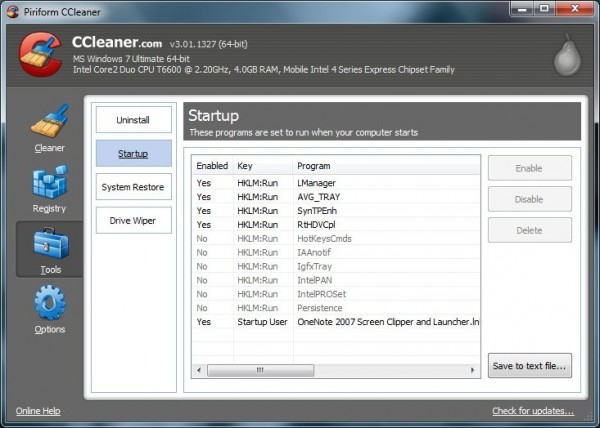

2017年CCleaner也曾透过软体更新遭到骇客攻击,影响近200万名用户。图片来源:flickr

这并非骇客第一次以软体更新的方式进行攻击。2012年的Flame spy tool攻击,便是骇客伪造了微软的数位凭证,瞒过微软的更新工具进而感染用户电脑。不过在这个例子中,骇客并没有真的入侵微软的更新伺服器,而是在目标用户的终端电脑里激发微软更新工具,将用户导向到骇客的伺服器。

2017年5月的NotPetya恶意软体攻击事件则透过一个会计软体的更新肆虐欧洲各国,受害者包含乌克兰银行、丹麦船运大厂Maersk以及多间电厂及机场。同样爆发于2017年的知名软体清理工具CCleaner,更是透过软体更新传播恶意软体给近两百万用户。